Esta tradução pode não refletir as alterações feitas desde 2022-04-12 ao original em Inglês.

Você deveria dar uma olhada nas alterações. Por favor, veja o README de traduções para informações sobre a manutenção de traduções a este artigo.

Qual o Nível de Vigilância Que a Democracia Pode Suportar?

por Richard StallmanGraças às revelações de Edward Snowden, sabemos que o nível atual de vigilância geral na sociedade é incompatível com os direitos humanos. Esperar que cada ação seja anotada faz as pessoas se censurarem e se limitarem. A repetida perseguição e acusação de dissidentes, fontes e jornalistas nos EUA e em outros lugares fornece a confirmação. Precisamos reduzir o nível geral de vigilância, mas quanto? Qual exatamente é o nível máximo de tolerância de vigilância, que devemos garantir que não seja excedido? É o nível acima do qual a vigilância começa a interferir com o funcionamento da democracia, na medida em que os denunciantes (como Snowden) são suscetíveis de ser aprisionados.

Defrontados com segredos do governo, nós – o povo – dependemos de denunciantes para nos dizer o que o estado está fazendo. (Nós fomos lembrados disto em 2019, pois vários denunciantes forneceram ao público incrementos de informações sobre a tentativa do Trump para abalar o presidente da Ucrânia.) Porém, a vigilância dos dias atuais intimida potenciais denunciantes, o que significa que são muitos. Para recuperar nosso controle democrático sobre o estado, devemos reduzir a vigilância ao ponto que denunciantes saibam que estarão seguros.

Usar software livre, como tenho defendido desde 1983, é o primeiro passo para tomar o controle de nossas vidas digitais, e isso inclui prevenir vigilância. Não podemos confiar em softwares não livres; a NSA usa e até mesmo cria falhas de segurança em softwares não livres para invadir nossos próprios computadores e roteadores. Software livre nos dá controle sobre nossos próprios computadores, mas não protege nossa privacidade quando utilizamos a Internet.

Uma legislação suprapartidária para “reduzir os poderes de vigilância doméstica nos EUA” está sendo elaborada, mas não estabelece o limite de acesso de nossos dossiês virtuais pelo governo. Isso não será suficiente para proteger denunciantes, se “pegar os denunciantes” é motivo suficiente para identificá-lo ou identificá-la. Necessitamos ir além.

O Limite Máximo de Vigilância em uma Democracia

Se denunciantes não ousarem revelar crimes e mentiras, perderemos o último pedaço de controle efetivo sobre nosso governo e instituições. Por essa razão, a vigilância que permite ao Estado identificar quem se comunicou com um jornalista é vigilância demais, uma vigilância que a democracia não pode tolerar.

Um oficial não identificado do governo dos EUA falou de forma ameaçadora a jornalistas em 2011 que os EUA não iriam intimar repórteres porque “Nós sabemos com quem vocês estão falando”. Em alguns casos, registros de ligações telefônicas de jornalistas são obtidos para descobrir isso, mas Snowden nos mostrou que na verdade eles obtêm todos os registros de ligações telefônicas de todos nos EUA, o tempo todo, da empresa Verizon e de outras empresas operadoras de comunicação também.

Ativistas opositores e dissidentes devem manter segredo em relação ao Estado, que está disposto a jogar um jogo sujo. A União Estadunidense pelas Liberdades Civis (ACLU) demonstrou que o governo dos EUA adota a prática sistemática de infiltração em grupos dissidentes pacíficos sob o pretexto de que poderia haver terroristas entre eles. O ponto em que a vigilância é excessiva é atingido quando o Estado pode identificar quem se comunicou com um jornalista ou com um dissidente conhecido.

A Informação, Uma Vez Coletada, Será Utilizada de Modo Abusivo

Quando as pessoas reconhecem que o nível de vigilância está alto demais, a primeira proposta é estabelecer limites no acesso aos dados acumulados. Isso parece legal, mas não vai corrigir o problema, nem chega perto, mesmo supondo que o governo obedeça as leis. (A NSA induziu a corte da Lei de Vigilância de Inteligência Estrangeira - FISA 1 a erro, a qual declarou não ser possível responsabilizar a NSA.) A suspeita de um crime seria fundamento para o acesso, então uma vez que os denunciantes foram acusados de “espionagem”, localizar o “espião” será uma desculpa para acessar o material acumulado.

Na prática, não podemos nem mesmo esperar que as agências estaduais criem desculpas para satisfazer as regras para o uso de dados de vigilância – porque as agências dos EUA já mentiram para encobrir a quebra das regras. Essas regras não são seriamente feitas para serem obedecidas; em vez disso, eles são um conto de fadas que podemos acreditar se quisermos.

Além disso, a equipe de vigilância do estado utilizará os dados para fins pessoais. Alguns agentes da NSA usaram os sistemas de vigilância dos EUA para perseguir suas amantes — anteriores, atuais ou desejadas — em uma prática chamada de “LOVEINT”2. A NSA declara que identificou e puniu casos assim algumas vezes. Não sabemos quantas vezes esses casos não foram descobertos. Mas esses eventos não deveriam nos surpreender, pois a polícia tem por muito tempo usado seu acesso aos registros de carteiras de motoristas para perseguir alguém atraente, uma prática conhecida como “running a plate for a date”. Essa prática foi ampliada com os novos sistemas digitais. Em 2016, um promotor foi acusado de forjar as assinaturas de juízes para obter autorização para grampear uma pessoa que era objeto de uma obsessão romântica. A AP sabe de muitas outras ocorrências nos EUA.

Os dados de vigilância sempre serão usados para outros fins, ainda que isso seja proibido. Uma vez que os dados foram acumulados e o estado tem a possibilidade de acesso a eles, ele pode usar esses dados de maneira terrível, como mostrado por exemplos da Europa, dos EUA e, mais recentemente, Turquia. (A confusão da Turquia sobre quem realmente usou o programa Bylock só exacerbou a injustiça básica e deliberada de punir arbitrariamente as pessoas por terem usado.)

Você pode achar que seu governo não usará seus dados pessoais para fins de repressão, mas não pode confiar nesse sentimento, porque os governos mudam. Em 2021, muitos estados aparentemente democráticos são governados por pessoas com tendências autoritárias, e o Talibã assumiu os sistemas de identificação biométrica do Afeganistão que foram criados por instigação dos EUA. O Reino Unido está trabalhando em uma lei para reprimir protestos não violentos que possam ser descritos como causadores de “sérias perturbações”. Os EUA podem se tornar permanentemente repressivos em 2025, pelo que sabemos.

Dados pessoais coletados pelo Estado possivelmente também serão obtidos por crackers, que quebram a segurança de servidores, ou inclusive por crackers trabalhando para Estados hostis.

Governos podem facilmente usar a capacidade de vigilância em massa para subverter diretamente a democracia.

A vigilância total que o Estado pode obter permite que o mesmo realize uma perseguição indiscriminada, dirigida contra qualquer pessoa. Para tornar o jornalismo e a democracia seguros, necessitamos limitar a acumulação de dados que estão facilmente acessíveis ao Estado.

Proteção Robusta para a Privacidade Deve Ser Técnica

A Electronic Frontier Foundation ou outras organizações propõem um conjunto de princípios legais elaborados para prevenir os abusos da vigilância massiva. Esses princípios incluem, crucialmente, proteção legal explícita para denunciantes; como consequência, eles seriam adequados para proteção das liberdades democráticas — se adotados completamente e reforçados sem exceção para sempre.

Porém, tais proteções legais são precárias: como a história recente mostra, elas pode ser repelidas (como aconteceu com o FISA Amendments Act), suspensas ou ignoradas.

Enquanto isso, demagogos vão citar as desculpas comuns como fundamentação para a total vigilância; qualquer ataque terrorista, até mesmo que mata apenas alguma pequena porção de pessoas, pode ser extravasada para fornecer uma oportunidade.

Se limites de acesso aos dados fossem deixados de lado, será como se tais limites nem tivessem existidos: anos de dossiês de repente passariam a estar disponíveis para mau uso pelo Estado e seus agentes e, se coletado por empresas, também para mau uso privados. Se, porém, nós pararmos a coleta de dossiês de todos, aqueles dossiês não existiriam e, portanto, não haveria uma forma de compilá-los retroativamente. Uma novo regime iliberal teria que implementar uma vigilância nova, e coletaria apenas dados a partir daquela data. Quanto a suspender ou momentaneamente ignorar essa lei, a ideia dificilmente faria sentido.

Primeiramente, Não Seja Tolo

Para ter privacidade, você não deve jogá-la fora: o primeiro a ter que proteger sua privacidade é você mesmo. Evite se identificar em sites, contate-os com Tor, e use navegadores que bloqueiam esquemas usados para rastrear visitantes. Use o GNU Privacy Guard (GPG) para criptografar os conteúdos de seu e-mail. Pague por coisas com dinheiro.

Mantenha seu próprios dados; não armazene seus dados no servidor “conveniente” de uma empresa. É seguro, porém, confiar um backup de dados para um serviço comercial, desde que você coloque os arquivos em um pacote e criptografe todo o pacote, incluindo os nomes dos arquivos, com software libre em seu próprio computadores antes de enviá-lo.

Por uma questão de privacidade, você deve evitar softwares não livres; se você der controle das operações do seu computador para empresas, elas provavelmente vão lhe espiar. Evite serviços como um substituto de softwares; além de fornecer a outros o controle de seu computador, isso requer que você entregue todos os dados pertinentes do servidor da empresa.

Proteja a privacidade de seus amigos e conhecidos também. Não forneça informação pessoal deles, exceto como contatá-los, e nunca forneça a qualquer site sua lista de contatos de e-mail e de telefones. Não informe a uma empresa, como o Facebook, nada sobre seus amigos que eles podem não desejar ser divulgado em um jornal. Melhor ainda, não use o Facebook. Rejeite sistemas de comunicação que exigem que os usuários forneça seus nomes reais, mesmo se você estiver feliz em divulgar o seu, já que eles pressionam outras pessoas a abrir mão de sua privacidade.

Autoproteção é essencial, mas mesmo a autoproteção mais rigorosa é insuficiente para proteger sua privacidade em e de sistemas que não pertencem a você. Quando nos comunicamos com outros e movemos pela cidade, nossa privacidade depende das práticas da sociedade. Nós podemos evitar alguns dos sistemas que vigiam nossas comunicações e movimentos, mas não todos eles. Claramente, a melhor solução é fazer com que todos esses sistemas parem de vigiar pessoas além dos legitimamente suspeitos.

Nós Devemos Projetar Todo Sistema para Privacidade

Se nós não desejamos uma sociedade com vigilância total, devemos considerar vigilância como uma forma de poluição social, e limitar o impacto da vigilância de cada novo sistema digital da mesma forma que nós limitamos o impacto ambiental de uma construção física.

Por exemplo: medidores “inteligentes” para eletricidade são preparadas para enviar para a companhia de energia elétrica, a cada período de tempo, os dados sobre cada uso de eletricidade do consumidor, incluindo como o uso se compara com o de outros usuários em geral. Isso é implementado com base em vigilância em geral, mas não requer qualquer vigilância. Seria fácil para a companhia de energia elétrica calcular o uso médio em um bairro residencial dividindo o uso total pelo número de inscritos, e enviar aquilo para os medidores. O medidor de cada cliente poderia comparar seu uso, sobre qualquer período desejado de tempo, com o padrão de uso médio para aquele período. O mesmo benefício, com nenhuma vigilância!

Nós precisamos projetar tal privacidade em todos os nossos sistemas digitais [1].

Remédio para Coleta de Dados: Deixá-los Dispersos

Uma forma de tornar o monitoramento seguro para a privacidade é manter os dados dispersos e inconvenientes para acessar. As câmeras de segurança antigas não representavam ameaça à privacidade (*). A gravação era armazenada localmente e mantida por algumas semanas, no máximo. Por causa da inconveniência de acessar esses registros, isso nunca foi feito massivamente; elas eram acessadas apenas nos locais onde alguém relatou um crime. Não seria realizável coletar fisicamente milhões de fitas todo o dia e assisti-las ou copiá-las.

Atualmente, as câmeras de segurança se tornaram câmeras de vigilância: elas estão conectadas à Internet para que as gravações possam ser coletadas em um datacenter e salvas para sempre. Em Detroit, os policiais pressionam as empresas a dar-lhes acesso ilimitado às suas câmeras de vigilância para que possam consultá-las a qualquer momento. Isso já é perigoso, mas vai piorar. Avanços no reconhecimento facial podem trazer o dia em que jornalistas suspeitos podem ser rastreados nas ruas o tempo todo para ver com quem eles conversam.

Câmeras conectadas à Internet geralmente possuem uma segurança digital péssima, o que significa que qualquer um pode assistir o que aquelas câmeras veem. Isso torna as câmeras conectadas à Internet uma ameaça ainda maior à segurança, assim como à privacidade. Por uma questão de privacidade, nós deveríamos banir o uso de câmeras conectadas à Internet onde e quando o público é admitido, exceto quando carregado por pessoas. Todo mundo deveria ser livre para publicar fotos e gravações de vídeo ocasionalmente, mas a acumulação sistemática de tais dados na Internet deve ser limitada.

* Eu presumo aqui que a câmera de segurança aponta para dentro de uma loja, ou para a rua. Qualquer câmera que aponte para o espaço privado de alguém por outra pessoa está violando a privacidade do primeiro, mas isto é uma outra questão.

Remédio para a Vigilância Comercial da Internet

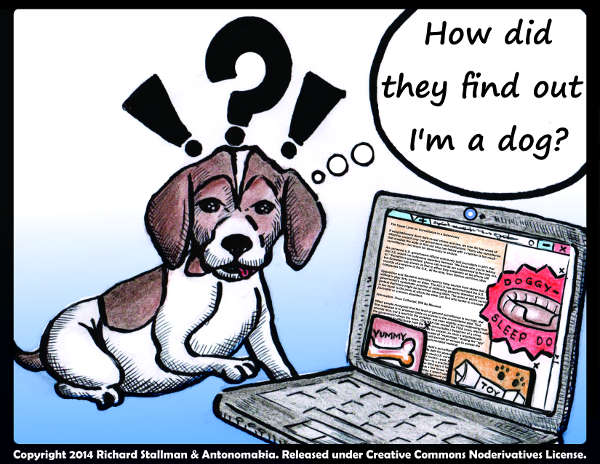

A maioria dos dados coletados vêm das atividades digital das próprias pessoas. Geralmente, os dados são coletados primeiro por empresas. Mas quando se trata de ameaça à privacidade e democracia, não faz diferença se a vigilância é feita diretamente pelo Estado ou montado para um negócio, pois os dados que as empresas coletam está sistematicamente disponível para o Estado.

A NSA, por meio do software de vigilância PRISM, conseguiu entrar nas bases de dados de muitas grandes corporações da Internet. AT&T guardou todos os seus registros de chamada telefônica desde 1987 e disponibiliza para o DEA para pesquisa sob demanda. Estritamente falando, o governo dos EUA não possui aqueles dados, mas em termos práticos ele pode acessá-los mesmo assim. Algumas empresas são elogiadas por resistirem a requisições de dados do governo até a extensão limitada que eles podem, mas que pode apenas parcialmente compensar o dano que eles causam por coletar tais dados, em primeiro lugar. Adicionalmente, muitas dessas empresas fazem mau uso dos dados diretamente ou os fornecem para data brokers3.

O objetivo de tornar o jornalismo e a democracia seguros, portanto, requer que nós reduzamos os dados coletados sobre pessoas por qualquer organização, e não apenas pelo Estado. Nós devemos redesenhar os sistemas digitais de forma que eles não acumulem dados sobre seus usuários. Se eles precisam de dados digitais sobre nossas transações, eles não deveriam ter permissão para mantê-los mais do que um curto período de tempo além do que é intrinsecamente necessário para suas negociações conosco.

Um dos motivos para o nível atual de vigilância da Internet é que os sites são financiados por propagandas baseadas em rastreamento de atividades dos usuários e tendências. Isso converte um mero incômodo — propaganda que nós podemos aprender a ignorar — em um sistema de vigilância que nos prejudica, nós sabendo ou não. Compras pela Internet também rastreiam seus usuários. E todos nós estamos sabendo que “políticas de privacidade” são mais desculpas para violação de privacidade do que compromisso de cumprimento.

Nós poderíamos corrigir ambos problemas adotando um sistema de pagamentos anônimos — anônimos para o pagador (não queremos ajudar o vendedor a se esquivar das taxas). Bitcoin não é anônimo, apesar de haver esforços para desenvolver formas de pagar anonimamente com o Bitcoin. Porém, a tecnologia para dinheiro digital foi primeiramente nos anos 80s; o software GNU para fazer isso é chamado GNU Taler. Agora, só precisamos organizar um negócio adequado, e que o Estado não o obstrua.

Um outro método possível para pagamentos anônimos seria usar cartões pré-pagos de telefone. É menos conveniente, mas muito fácil de implementar.

Uma ameaça ainda maior da coleção de dados pessoais dos sites é que crackers podem quebrar a segurança e acessar, tomar e fazer mau uso deles. Isso também inclui detalhes de cartão de crédito dos consumidores. Qualquer sistema de pagamento anônimo exigiriam o fim desse perigo: um buraco de segurança em um site não pode machucar se o site sabe nada sobre você.

Remédio para Vigilância em Viagens

Nós devemos converter pagamento eletrônico de pedágios para pagamento anônimo (usando dinheiro digital, por exemplo). Sistemas de reconhecimento de placas reconhecem todas as placas e os dados podem ser mantidos indefinidamente; deveria haver obrigação legal de avisar e armazenar apenas os números das licenças que estão em uma lista de carros conforme ordens judiciais. Um alternativa menos segura seria armazenar registro de todos os carros localmente, mas apenas por alguns dias, para não deixar os dados todos disponíveis na Internet; acesso aos dados deveria ser limitado a pesquisar por uma lista de números de placas sob ordem judicial.

A lista dos EUA de “proibidos de viajar” deve ser abolida porque ela é uma punição sem julgamento.

É aceitável ter uma lista de pessoas contendo pessoas e bagagens que serão analisados com mais atenção, e passageiros anônimos em voos domésticos poderiam ser ameaçados como se eles estivessem na lista. Também é aceitável barrar não cidadãos, se eles não tiverem permissão para adentrar no país, de voos desde o embarque até o país. Isso seria suficiente para todos propósitos legítimos.

Muitos sistemas de trânsito em massa usam alguns tipos de cartões inteligentes ou RFIDs para pagamento. Esses sistemas acumulam dados pessoais: se você alguma vez você cometer o erro de pagar com qualquer outra coisa além de dinheiro, eles associam o cartão permanentemente a seu nome. Além disso, eles registram todas as viagens associadas a cada cartão. Juntando tudo, eles acumulam muito para a vigilância massiva. A coleta desses dados deve ser reduzida.

Serviços de navegação fazem vigilância: o computador do usuário informa ao serviço de mapa a localização do usuário e onde ele deseja ir; então, o servidor determina a rota e envia-a de volta para o computador do usuário, o que exibe-a. Hoje em dia, o servidor provavelmente registra as localizações do usuário, já que não há nada que os proibida de fazê-lo. Essa vigilância não é intrinsecamente necessária, e seria possível evitá-las por meio de novo design: software livre/libre nos computadores do usuário poderia baixar os dados do mapa para as regiões pertinentes (se já não tiver baixado anteriormente), computar a rota, e exibi-la, sem repassar a ninguém onde o usuários está e aonde deseja ir.

Sistemas para aluguel de bicicletas, etc. poderiam ser projetados de forma que a identidade do locatário seja conhecida apenas dentro da estação onde o item é alugado. Aluguel informaria todas as estações que o item está “fora”, de forma que quando o usuário retorna-a em qualquer estação (em geral, uma diferente), aquela estação saberá onde e quanto o item foi alugado. Esta informará às outras estações que o item não mais está “fora”. Esta também calculará a conta do usuário e a enviará (após esperar por um número aleatório de minutos) para a central dentre uma rede de estações, de forma que a central não saberia de qual estação a conta veio. Uma vez que isso é feito, a estação de retorno esqueceria a transação. Se um item permanece “fora” por muito tempo, a estação de onde ela foi alugada poderia informar à central; neste caso, ela poderia enviar a identidade do locatário imediatamente.

Remédio para Dossiês de Comunicação

Provedores de serviços de Internet e de telefone mantém dados extensivos de seus contatos de usuários (navegação, chamadas telefônicas etc.). Com telefones móveis, eles também registram a localização física do usuário. Eles mantêm esses dossiês por um longo período de tempo: cerca de 30 anos, no caso da AT&T. Em breve, elas vão até mesmo registrar as atividades corporais do usuário. Parece que a NSA coleta dados da localização de telefone celular em massa.

Comunicação não monitorada é impossível quando os sistemas criam tais dossiês. Então, deveria ser ilegal criá-los ou mantê-los. ISPs e empresas de telefonia devem não ser permitidas de manter essa informação por muito tempo, na ausência de uma ordem judicial para vigiar uma determinada pessoa.

Essa solução não é inteiramente satisfatória, pois ela não vai impedir fisicamente o governo de coletar todas as informações imediatamente, pois elas são geradas — que é o que os EUA fazem com algumas ou todas empresas de telefonia. Nós teríamos que confiar na proibição disto por lei. Porém, isso seria melhor do que a situação atual, na qual a lei relevante (A USA PAT RIOT Act5) não proíbe claramente a prática. Além disso, se o governo voltasse a utilizar este tipo de vigilância, não conseguiria obter dados de todo mundo sobre as chamadas telefônicas feitas anteriormente a este período.

Para privacidade sobre com quem você troca e-mails, uma solução parcial e simples é você e outros usarem serviços de e-mail em um país que nunca cooperaria com seu próprio governo, e que se comunica com outros usando criptografia. Porém, Ladar Levison (dono do serviço de e-mail Lavabit, para quem a vigilância dos EUA solicitou corromper completamente) possui uma ideia mais sofisticada para um sistema de criptografia por meio do qual seu serviço de e-mail, e meu serviço de e-mail, saberia apenas que eu recebi e-mail de alguns de meus usuários de seu serviço de e-mail, mas que seria difícil determinar que você enviou um e-mail para mim.

Mas Alguma Vigilância É Necessária

Para o Estado localizar criminosos, é necessário ser capaz de investigar crimes específicos, ou suspeitas específicas de crimes planejados, sob uma ordem judicial. Com a Internet, o poder de interceptar conversas telefônicas seriam naturalmente estendidas com o poder de interceptar as conexões com a Internet. Esse poder é fácil de ser usado com abuso por razões políticas, mas também é necessário. Por sorte, isso não torna possível localizar denunciantes após o fato, se (como eu recomendo) nós proibirmos que os sistemas digitais acumulem dossiês massivos antes do fato.

Indivíduos com poderes especiais concedidos pelo Estado, como é o caso da polícia, perdem seu direito a privacidade e devem ser monitorados. (Na verdade, a polícia possui seu próprio jargão para perjúrio ou falso testemunho, “testilying”4, já que eles o fazem com tanta frequência, em particular sobre protestantes e fotógrafos.) Uma cidade na Califórnia que exigiu que policiais utilizassem câmeras de vídeo na farda todo o tempo, descobriu que o uso da força deles caiu em 60%;. A ACLU concorda com isto.

Empresas não são pessoas, e a elas não se aplicam diretos humanos. É legítimo requerer que negócios publiquem os detalhes dos processo que podem causar desastres químicos, biológicos, nucleares, fiscais, computacionais (ex.: DRM) ou político (ex.: lobby) para a sociedade, seja qual for o nível necessário para o bem público. O perigo dessas operações (considerando o vazamento de óleo da petroleira BP, colapsos de Fukushima e as crises fiscais em 2008) superam o terrorismo.

Porém, jornalismo deve ser protegido da vigilância mesmo quando esta é parte de um negócio.

Tecnologia digital trouxe um aumento tremendo no nível de vigilância de nossos movimentos, ações e comunicações. Ela é muito maior do que nós experimentamos nos anos 90s, e muito mais do que as pessoas por traz da Cortina de Ferro experimentaram nos anos 80s, e os limites legais propostos para o uso do Estado dos dados acumulados em nada alterariam.

Empresas estão projetando vigilância ainda mais intrusiva. Alguns projetos de vigilância invasiva, em parceria com empresas como o Facebook, poderiam causar efeitos profundos em como as pessoas pensam. Tais possibilidades são imponderáveis; mas a ameaça à democracia não é especulação. Ela existe e está visível hoje.

A menos que nós acreditemos que nossos países livres anteriormente sofreram de um grave deficit de vigilância, e deveria ser mais vigiado do que a União Soviética e a Alemanha Ocidental eram, nós devemos voltar para aumentar. Isso requer parar a acumulação de grandes dados sobre as pessoas.

Nota final

- A condição de não ser monitorado tem sido referida como privacidade do ambiente (ambient privacy).

Uma versão deste artigo foi publicada primeiramente na Wired em Outubro de 2013.

- ↑ FISA é o acrônimo para Foreign Intelligence Surveillance Act (Lei de Vigilância de Inteligência Estrangeira), sendo que FISA court, ou FISC, é a corte que supervisiona requerimentos relacionados ao uso desta lei. (fonte: Wikipédia, data: 04 de julho de 2016)

- ↑ LOVEINT é o nome dado à prática, pelos funcionários dos serviços de inteligência americana de fazerem uso dos recursos de monitoramento da NSA para espionar pessoas de seus interesses amorosos ou particulares. (fonte: Wikipédia, data: 04 de Julho de 2016)

- ↑ Um data broker é uma entidade que se dedica a compilar e a vender informação de consumidores na Internet, vendendo essa informação a outras organizações. (fonte: Wikipédia, data: 04 de julho de 2016).

- ↑ testilying é um jogo de palavras entre testify (testemunhar) e lying (mentir), referindo-se à prática de falso testemunho utilizada pelos policiais para criar provas contra o indivíduo (fonte: Wikipédia, data: 05 de julho de 2016)

- ↑ A explicação do espaço em branco em “PAT RIOT” foi dada por Richard Stallman em sua entrevista em 12 de novembro de 2012 a Hacker Public Radio (Ver Discursos e Entrevistas). Exatamente aos 1h 13' 40“, ele deixou registrado o motivo pelo qual não se pode chamar tal ato de “Ato Patriótico” (USA Patriot): o título completo do Ato em questão é Uniting and Strengthening America by Providing Appropriate Tools Required to Intercept and Obstruct Terrorism Act (em português, ato de união e fortalecimento fornecendo ferramentas necessárias e apropriadas para interceptar e obstruir terrorismo), abreviada sob o acrônimo “USAPATRIOT Act”; por se tratar de um acrônimo, temos todo o direito de dividir entre P.A.T. e R.I.O.T., o que muda a pronúncia e evita a referência a patriotismo. Acrescentando que, riot significa “revolta” e Pat riot faz referência ao grito da torcida da equipe de futebol americano de Boston, os Pats.

Também considere ler “Uma proposta radical para manter seus dados pessoais seguros”, publicado no The Guardian em Abril de 2018.